Установлен перечень документов, предъявляемых для получения гражданства РФ иностранными гражданами, проживающим на территории РФ

19.09.2017 Просмотров: 681

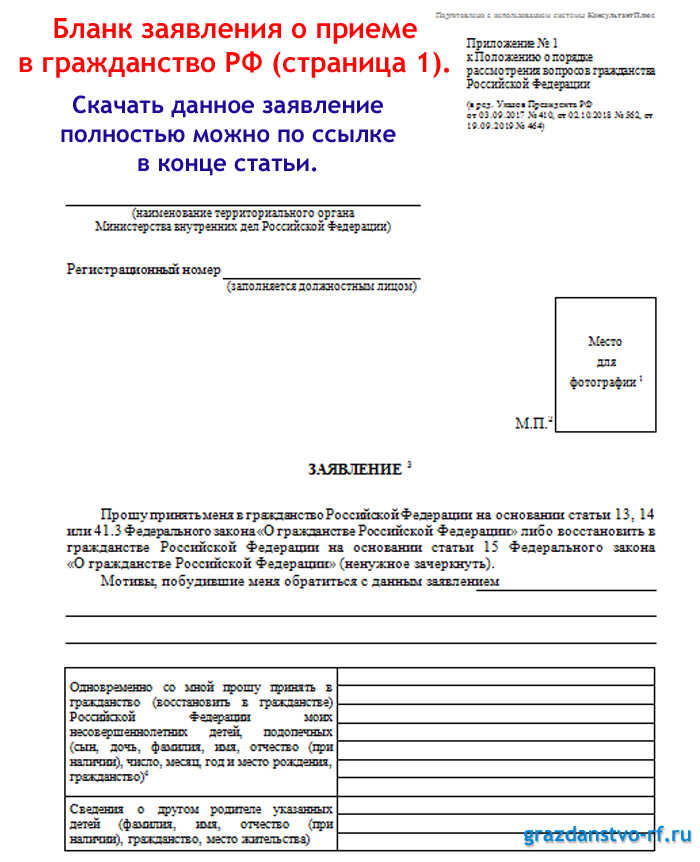

Указом Президента РФ от 03.09.2017 N 410 внесены изменения в Положение о порядке рассмотрения вопросов гражданства РФ.

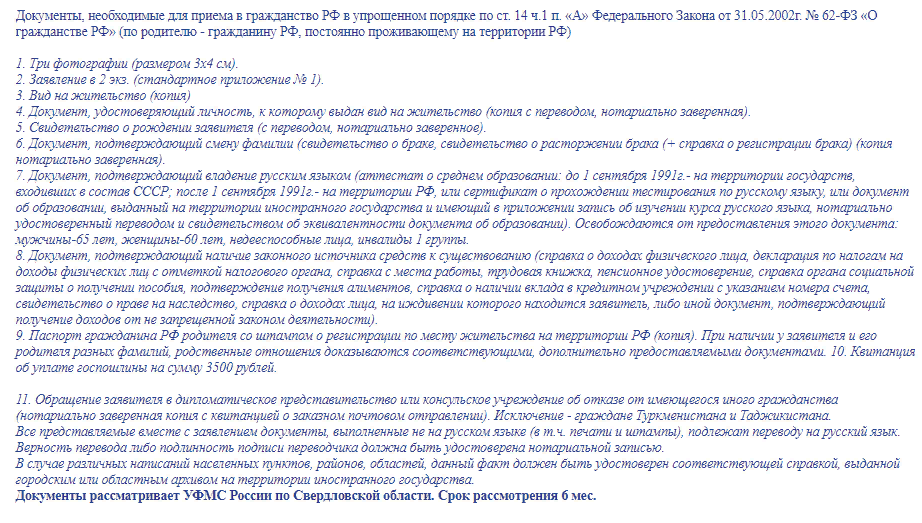

Установлен перечень документов, предъявляемых при приеме в гражданство РФ для следующих категорий лиц:

— имеющих ребенка, являющегося гражданином РФ, в случае если другой родитель этого ребенка, являющийся гражданином РФ, умер либо признан безвестно отсутствующим, недееспособным или ограниченным в дееспособности, лишен родительских прав или ограничен в родительских правах;

— имеющих сына или дочь, достигших возраста 18 лет, являющихся гражданами РФ и признанных недееспособными или ограниченными в дееспособности, в случае если другой родитель таких сына или дочери, являющийся гражданином РФ, умер либо признан безвестно отсутствующим, недееспособным или ограниченным в дееспособности, лишен родительских прав или ограничен в родительских правах;

— получивших после 1 июля 2002 года профессиональное образование по основным профессиональным образовательным программам, имеющим государственную аккредитацию, в российских образовательных организациях на территории РФ и осуществляющим трудовую деятельность в РФ в совокупности не менее трех лет до дня обращения с заявлением о приеме в гражданство РФ;

— индивидуальных предпринимателей и осуществляющих предпринимательскую деятельность в РФ не менее трех лет, предшествовавших году обращения с заявлением о приеме в гражданство РФ;

— инвесторов, чья доля вклада в уставный (складочный) капитал российского юридического лица составляет не менее 10 процентов;

— осуществляющих не менее трех лет до дня обращения с заявлением о приеме в гражданство РФ трудовую деятельность в РФ квалифицированных специалистов, имеющих право на прием в гражданство РФ в упрощенном порядке.

Дата изменения: 19.09.2017 11:06:16

Количество показов: 681

Главная

Информация о возможности приема заявлений

и необходимых документов в электронной форме

Документы, необходимые для поступления, можно направить

в ЧПОУ «Забайкальский многопрофильный техникум» в электронной форме.

Для этого необходимо:

1. Распечатать форму заявления о приеме и согласие на обработку персональных данных, расположенную во вкладке Документы для поступления, заполнить ее, поставить необходимые подписи.

2. Отсканировать заявление; документ, удостоверяющий личность, гражданство; документ об образовании и другие документы, установленные Правила приема (формат pdf).

3. Отправить подготовленные документы электронной почтой по адресу: zab-centr@mail. ru

ru

Уважаемые студенты!

На официальном сайте ЧПОУ «ЗАБМТ», во вкладке «Среднее профессиональное образование» (http://zab-centr.ru/index.php/srednee-professionalnoe-obrazovanie/distantsionnoe-obuchenie/) размещен график проведения онлайн-консультаций с преподавателями, а также информация об организации дистанционного обучения группы ПР-2018-1.

Обучающимся, по списку необходимо ежедневно отслеживать обновление информации о ходе обучения.

ВНИМАНИЕ!!!

На основании Указа президента РФ №206 от 25 марта 2020 года об объявлении в Российской Федерации нерабочих дней и в целях обеспечения санитарно-эпидемиологического благополучия населения на территории РФ в соответствии со статьей № 80 Конституции РФ доводим до всех членов ЧПОУ «Забайкальский многопрофильный техникум» и иных лиц следующую информацию:

В период с 28 марта 2020 года по 06 апреля 2020 года, прекратить посещения техникума, рекомендуем обращаться дистанционно.

Контакты: секретарь -8-914-461-09-30,

e-mail : Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра.

В связи с набором слушателей на курсы робототехники в ЧПОУ «ЗАБМТ» требуется ПРЕПОДАВАТЕЛЬ РОБОТОТЕХНИКИ:

Занятия проходят в самом центре города, под каждого педагога составляется индивидуальный график работы.

Обязанности:

· проводить занятия по робототехнике и программированию для детей от 4 до 11 лет, следуя готовой программе и заражая детей любовью к конструированию и программированию

Требования:

· свободное владение ПК,

· умение найти общий язык с детьми,

· ответственность, внимательность, исполнительность.

Условия:

· работа по индивидуальному графику — возможна работа в выходные дни, несколько занятий в неделю или полный день,

· зарплата зависит от нагрузки, которую вы сможете взять,

От нас материально-техническая база для занятий (конструкторы Lego WeDo), составленная методика преподавания и гарантированный % от проведённых занятий.

От Вас — безграничная любовь к детям, технический склад ума и желание иметь дополнительный доход.

ВНИМАНИЕ! ВНИМАНИЕ! ВНИМАНИЕ!

На основании Федерального закона от 29 декабря 2012 г. № 273-ФЗ «Об образовании в Российской Федерации», и постановления Правительства Российской Федерации от 26 августа 2013 г. № 729. «О федеральной информационной системе «Федеральный реестр сведений о документах об образовании и (или) о квалификации, документах об обучении» Федеральная служба по надзору в сфере образования и науки осуществляет ведение Федерального реестра сведений о документах об образовании и документах об обучении.

В процессе своей деятельности Всерегиональный научно-образовательный центр «Современные образовательные технологии» ( ВНОЦ «СОТех») осуществляет внесение сведений в ФИС ФРДО о выдаваемых документах дополнительного профессионального образования по программам повышения квалификации и профессиональной переподготовки.

Внесение сведений об образовании в Федеральную Информационную Систему ФРДО позволит улучшить качество подготовки специалистов, предоставит доступ заинтересованным работодателям к достоверной информации об уровне квалификации потенциальных работников, предотвратит использование поддельных документов об образовании.

C полным перечнем образовательных услуг, реализуемых в ЧПОУ «Забайкальский многопрофильный техникум», ВЫ можете ознакомиться здесь

ВНИМАНИЕ! ВНИМАНИЕ! ВНИМАНИЕ!

Частное профессиональное образовательное учреждение» Забайкальский многопрофильный техникум»

объявляет набор абитуриентов на базе среднего общего образования(11 классов) на следующие специальности:

40. 02.01″ ПРАВО И ОРГАНИЗАЦИЯ СОЦИАЛЬНОГО ОБЕСПЕЧЕНИЯ» — ( квалификация- ЮРИСТ)

02.01″ ПРАВО И ОРГАНИЗАЦИЯ СОЦИАЛЬНОГО ОБЕСПЕЧЕНИЯ» — ( квалификация- ЮРИСТ)

40.02.03″ ПРАВО И СУДЕБНОЕ АДМИНИСТРИРОВАНИЕ» — (квалификация- специалист по судебному администрированию)

Форма обучения- заочная

Срок обучения- 2года 10 месяцев

обучение- платное

Прием документов с 06.06.2019г по 25.08.2019г

Абитуриентам необходимо предоставить в техникум следующие документы:

— Аттестат о среднем общем образовании(11 кл.)( оригинал )

— 4 фото

— Работающим- копию трудовой книжки или справку с места работы

— Медицинскую справку( по форме)

АДРЕС: Город ЧИТА, улица Бутина 28, 7 этаж.

ТЕЛЕФОН: 23-43-08

Эл. почта:Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра.

____________________________________________________________________________________________________________

Уважаемые абитуриенты!

Пройдя по ссылкам: ПРИКАЗ о зачислении абитуриентов на 1 курс заочного обучения,

График учебного процесса на 2017-2018 учебный год

Вы можете ознакомиться с приказом о зачислении и расписанием сессий на 2017-2018 учебный год.

Уважаемые студенты 1 курса!

Установочная сессия перенесена на 1 месяц, в связи с продлением работы приемной комиссии.

Оповещения и справка-вызов будут отправлены Вам почтой России.

В соответствии с письмом Министерства труда и социальной защиты населения Российской Федерации — Частное профессиональное образовательное учреждение «Забайкальский многопрофильный техникум» внесено в реестр аккредитованных организаций, оказывающих услуги в области охраны труда под регистрационным номером № 4975 от 7 июля 2017 г.

ЧПОУ «ЗАБМТ» аккредитовано на оказание услуг в области охраны труда:

— обучение работодателей и работников вопросам охраны труда.

В связи с чем приглашаем всех желающих пройти обучение в нашем учреждении!

Уважаемые посетители нашего сайта, рады сообщить Вам, что Забайкальский многопрофильный техникум успешно прошел лицензирование по основным программам среднего профессионального образования!

Забайкальский многопрофильный техникум является первым в Забайкальском крае частным профессиональным образовательным учреждением среднего профессионального образования. Приказом Министерства образования, науки и молодежной политики Забайкальского края № 88-Л от 22.06.2017 г. были внесены изменения в приложение № 1 к действующей лицензии от 03 марта 2017 года серия 75П02 № 0001147, включены основные программы среднего профессионального образования по специальностям:

Приказом Министерства образования, науки и молодежной политики Забайкальского края № 88-Л от 22.06.2017 г. были внесены изменения в приложение № 1 к действующей лицензии от 03 марта 2017 года серия 75П02 № 0001147, включены основные программы среднего профессионального образования по специальностям:

— 38.02.01 Экономика и бухгалтерский учёт (по отраслям)

— 40.02.01 Право и организация социального обеспечения

Частное профессиональное образовательное учреждение «Забайкальский многопрофильный техникум» — это место для тех, кто может и хочет учиться. Сюда приходят учиться те, для кого хорошее образование — важнейший жизненный приоритет. Это школа равных и разнообразных возможностей для саморазвития, самосовершенствования, самореализации.

Здесь каждый может получить качественное образование, ведь «Качественное образование сегодня – профессиональный успех завтра».

Наш техникум — это высокопрофессиональный коллектив с современным взглядом на образование, обеспечивающий личностно-ориентированный подход к каждому.

Техникум постоянно развивается, совершенствуется, внедряются новые обучающее программы, открываются новые филиалы в районах края, так например, успешно работает филиал в поселке Агинское. Кроме того специально для обучающихся, которые по каким либо причинам не могут проходить обучение в очной форме, мы разработали систему дистанционного обучения.

На базе нашего образовательного учреждения реализуются программы среднего профессионального, дополнительного профессионального образования, а так же курсы повышения квалификации.

Надеемся, что каждый из Вас найдет что-то полезное и новое для себя на страницах нашего сайта!

Если после знакомства с сайтом у Вас останутся какие-то вопросы — свяжитесь с нами через раздел «Контакты» и мы обязательно Вам ответим.

С Уважением, коллектив ЧПОУ «ЗабМТ».

Выступление Государственного секретаря Энтони Блинкена по теме Афганистана

Офис официального представителя

Выступление перед журналистами

25 августа 2021 года

Зал для пресс-брифингов

Вашингтон, округ Колумбия

ГОССЕКРЕТАРЬ БЛИНКЕН: Добрый день. Я хотел бы проинформировать вас всех о текущей ситуации в Афганистане и наших продолжающихся усилиях в этой стране, особенно в том, что касается граждан США, а затем я буду очень рад выслушать ваши вопросы.

Позвольте мне вначале выразить свою глубокую признательность нашим дипломатам и военнослужащим, которые круглосуточно работают в аэропорту Кабула и на растущем числе транзитных пунктов для обеспечения эвакуации американцев, их семей, граждан государств-союзников и партнёров, афганцев, которые сотрудничали с нами в течение последних 20 лет, и других афганцев, подверженных риску. Они выполняют эту миссию в чрезвычайно сложных обстоятельствах, проявляя невероятную храбрость, мастерство и человечность.

Они выполняют эту миссию в чрезвычайно сложных обстоятельствах, проявляя невероятную храбрость, мастерство и человечность.

С 14 августа более 82 300 человек были благополучно вывезены авиацией из Кабула. За 24-часовой период со вторника по среду около 19 000 человек были эвакуированы 90 военными рейсами США и коалиции. Только Соединенным Штатам под силу организовать и осуществить миссию такого масштаба и такой сложности.

Как ясно дал понять Президент, нашим главным приоритетом является эвакуация американских граждан. С 14 августа мы эвакуировали не менее 4500 граждан США и, вероятно, больше. Более 500 из этих американцев были эвакуированы только за последние сутки.

Многие из вас спрашивали, сколько в Афганистане осталось граждан США, которые хотят покинуть страну. Согласно нашему анализу, начиная с 14 августа, когда начались наши операции по эвакуации, в Афганистане было около 6000 американских граждан, которые хотели уехать. За последние 10 дней около 4500 из этих американцев были благополучно эвакуированы вместе с ближайшими членами семьи. За последние 24 часа мы дополнительно установили прямой контакт примерно с 500 американцами и предоставили им конкретные инструкции о том, как безопасно добраться до аэропорта. Мы будем регулярно информировать вас о нашем прогрессе в вывозе этих 500 американских граждан из Афганистана.

За последние 24 часа мы дополнительно установили прямой контакт примерно с 500 американцами и предоставили им конкретные инструкции о том, как безопасно добраться до аэропорта. Мы будем регулярно информировать вас о нашем прогрессе в вывозе этих 500 американских граждан из Афганистана.

Что касается имеющейся у нас контактной информации примерно 1000 оставшихся лиц, которые могут быть американцами, желающими покинуть Афганистан, мы настойчиво пытаемся связаться с ними несколько раз в день по нескольким каналам связи – телефону, электронной почте, текстовыми сообщениями, – чтобы определить, по-прежнему ли они хотят уехать, и предоставить им самую свежую информацию и инструкции о том, как это сделать. Некоторых, возможно, уже нет в стране. Некоторые, возможно, утверждали, что они американцы, но оказалось, что это не так. Некоторые могут решить остаться. В ближайшие дни мы будем продолжать попытки выяснить статус и планы этих людей.

Таким образом, мы считаем, что из этого списка, включающего примерно 1000 человек, число американцев, активно ищущих помощи с выездом из Афганистана, меньше, вероятно, значительно меньше.

Тем не менее, это динамическая ситуация, и мы час за часом работаем над повышением точности данных. И позвольте мне, если можно, просто уделить минутку для объяснения того, почему число граждан США в стране трудно определить с абсолютной точностью в любой конкретный момент. И позвольте мне начать с американцев, которые находятся в Афганистане и, как мы считаем, хотят уехать.

Во-первых, как, я думаю, все вы знаете, Правительство США не отслеживает передвижения американцев, когда они путешествуют по миру. Когда американцы посещают зарубежную страну или проживают в ней, мы рекомендуем им зарегистрироваться в Посольстве США. Сделают они это или нет, зависит от них; это добровольно. А затем, когда американцы покидают иностранное государство, им также рекомендуется сняться с регистрации. Опять же, это выбор, а не требование.

Особенно учитывая ситуацию в плане безопасности в Афганистане, в течение многих лет мы призывали американцев не ездить туда. Мы неоднократно просили американцев, находящихся в Афганистане, зарегистрироваться. И с марта этого года мы отправили 19 отдельных сообщений американцам, зарегистрированным в Посольстве США в Кабуле, рекомендуя, а затем настоятельно призывая их покинуть страну. Мы активно распространяли эти прямые сообщения на веб-сайте Государственного департамента и в социальных сетях. Мы даже ясно дали понять, что поможем оплатить их репатриацию, и мы отвели несколько каналов связи для американцев, чтобы они могли связаться с нами, если они находятся в Афганистане и хотят, чтобы им помогли уехать.

И с марта этого года мы отправили 19 отдельных сообщений американцам, зарегистрированным в Посольстве США в Кабуле, рекомендуя, а затем настоятельно призывая их покинуть страну. Мы активно распространяли эти прямые сообщения на веб-сайте Государственного департамента и в социальных сетях. Мы даже ясно дали понять, что поможем оплатить их репатриацию, и мы отвели несколько каналов связи для американцев, чтобы они могли связаться с нами, если они находятся в Афганистане и хотят, чтобы им помогли уехать.

Конкретное предполагаемое число американцев в Афганистане, которые хотят уехать, может увеличиться, когда люди впервые откликнутся на нашу информационно-пропагандистскую работу, и может уменьшиться, когда мы свяжемся с американцами, которые, как мы думали, были в Афганистане, но скажут нам, что они уже уехали. В Афганистане могут быть и другие американцы, которые не регистрировались в Посольстве, игнорировали уведомления об эвакуации населения и ещё не представились нам.

Мы также обнаружили, что многие люди, которые связываются с нами и называют себя американскими гражданами, в том числе заполняя и подавая формы для получения помощи с репатриацией, на самом деле не являются гражданами США, и для проверки этого может требоваться некоторое время. Некоторые американцы могут решить остаться в Афганистане; некоторые из них зарегистрированы, а некоторые – нет. Многие из них имеют двойное гражданство и могут считать Афганистан своим домом, живут там десятилетиями или хотят жить рядом с родственниками. И есть американцы, которые всё ещё решают, хотят ли они уехать, исходя из ситуации на местах, которая развивается ежедневно – более того, ежечасно.

Некоторые американцы могут решить остаться в Афганистане; некоторые из них зарегистрированы, а некоторые – нет. Многие из них имеют двойное гражданство и могут считать Афганистан своим домом, живут там десятилетиями или хотят жить рядом с родственниками. И есть американцы, которые всё ещё решают, хотят ли они уехать, исходя из ситуации на местах, которая развивается ежедневно – более того, ежечасно.

Некоторые по понятным причинам очень напуганы. У каждого есть набор личных приоритетов и соображений, которые могут взвесить только они. Они могут даже менять своё мнение со дня на день, как это уже случалось и, скорее всего, будет происходить и впредь.

Наконец, в течение последних 10 дней мы ежедневно вывозим из Афганистана сотни американских граждан, которые в большинстве случаев направляются в аэропорт в соответствии с нашими инструкциями, в некоторых случаях добираются туда самостоятельно, в других случаях – с помощью третьих стран или частных инициатив. Мы сверяем наш список со списками пассажиров, с записями о прибытии, с другими базами данных. Обычно для проверки их статуса нам требуется примерно 24 часа. Поэтому, когда вы принимаете во внимание все эти данные, которые мы используем для оценки числа американцев, всё ещё находящихся в Афганистане и желающих уехать, вы начинаете понимать, почему это число трудно определить в любой конкретный момент, и почему мы постоянно его уточняем.

Обычно для проверки их статуса нам требуется примерно 24 часа. Поэтому, когда вы принимаете во внимание все эти данные, которые мы используем для оценки числа американцев, всё ещё находящихся в Афганистане и желающих уехать, вы начинаете понимать, почему это число трудно определить в любой конкретный момент, и почему мы постоянно его уточняем.

И именно поэтому мы также продолжаем неустанно налаживать контакты с гражданами США. С 14 августа мы связались напрямую с каждым американцем, зарегистрировавшимся с нами в Афганистане, часто по несколько раз. Сотни консульских работников, местных сотрудников здесь, в Вашингтоне, в десятках посольств и консульств по всему миру, являются частью беспрецедентной операции. Они совершают множество телефонных звонков, рассылают много текстовых сообщений, пишут электронные письма и отвечают на них, работают круглосуточно, индивидуально связываясь с американцами на местах.

С 14 августа мы отправили более 20 000 электронных писем зарегистрированным лицам, инициировали более 45 000 телефонных звонков и использовали другие средства связи, постоянно просматривая и обновляя наш список. Мы также интегрируем в режиме реального времени информацию, предоставляемую нам членами Конгресса, неправительственными организациями и гражданами США, об американцах, которые могут находиться в Афганистане и хотят оттуда выбраться.

Мы также интегрируем в режиме реального времени информацию, предоставляемую нам членами Конгресса, неправительственными организациями и гражданами США, об американцах, которые могут находиться в Афганистане и хотят оттуда выбраться.

Эти контакты позволяют нам определять местонахождение американцев, которые могут находиться в Афганистане, выяснять, хотят ли они уехать, нужна ли им помощь, а затем давать им конкретные, индивидуальные инструкции о том, как уехать, используя контактные номера для экстренных ситуаций в режиме реального времени, если они в этом нуждаются.

Теперь позвольте мне перейти к количеству эвакуированных американцев. Как я уже сказал, мы считаем, что эвакуировали более 4500 владельцев паспортов США, а также их семьи. Это число также является динамичным, потому что на этом критически важном этапе мы сосредоточиваем внимание на том, чтобы как можно быстрее посадить американцев и их семьи на самолеты, вывезти их из Афганистана, а затем подсчитать общее число, когда они благополучно покинут страну. Мы также проверяем наши цифры, чтобы убедиться в том, что мы случайно не занижаем их или не ведём двойной учет.

Итак, я хотел изложить всё это, потому что я знаю, что это фундаментальный вопрос, который задавали многие из вас, и он действительно заслуживает рассмотрения информации, объяснения, чтобы вы увидели, как мы приходим к тем или иным цифрам.

Хотя эвакуация американцев является нашим главным приоритетом, мы также стремимся вывезти из страны до 31 августа как можно больше афганцев, подвергающихся риску. Это начинается с наших местных сотрудников, людей, которые работали бок о бок в нашем Посольстве с нашей дипломатической командой. И это касается участников программы специальной иммиграционной визы, а также других афганцев, находящиеся в группе риска. Трудно переоценить сложность и опасность этих усилий. Мы действуем во враждебной обстановке в городе и стране, которые сейчас контролируются талибами, с очень реальной возможностью нападения группировки “Вилаят Хорасан” (ИГИЛ-Х). Мы принимаем все меры предосторожности, но это очень рискованно.

Как сказал вчера Президент, при сохранении нынешних темпов мы завершим нашу миссию к 31 августа при условии, что талибы будут продолжать сотрудничать, и в этих усилиях не будет никаких сбоев. Президент также поручил подготовить планы действий в непредвиденных обстоятельствах на случай, если он решит, что мы должны остаться в стране после этой даты. Но позвольте мне предельно ясно заявить по этому поводу: нет крайнего срока для нашей работы по оказанию помощи с отъездом любым оставшимся американским гражданам, которые решили, что хотят уехать, наряду со многими афганцами, которые поддерживали нас на протяжении этих многих лет и хотят уехать, но не смогли этого сделать. Эти усилия будут продолжаться каждый день после 31 августа.

Талибы взяли на себя в публичном и частном порядке обязательства по обеспечению и разрешению безопасного проезда американцев, граждан третьих стран и афганцев, подвергающихся риску, в период после 31 августа. Соединенные Штаты, наши союзники и партнёры, а также более половины стран мира – всего 114, – выступили с заявлением, в котором ясно дали понять талибам, что они несут ответственность за выполнение этого обязательства и обеспечение безопасного проезда для всех, кто желает покинуть страну, – не только на время нашей миссии по эвакуации и переселению, но и каждый последующий день.

И мы разрабатываем подробные планы того, как мы можем продолжать оказывать консульскую поддержку и содействовать выезду тех, кто желает уехать после 31 августа. Наше ожидание – ожидание международного сообщества, – состоит в том, что люди, которые хотят покинуть Афганистан после ухода американских военных, должны иметь возможность сделать это. Вместе мы сделаем всё возможное, чтобы эти ожидания оправдались.

Позвольте мне в заключение отметить усилия на дипломатическом фронте. В общей сложности более двух десятков стран на четырёх континентах вносят свой вклад в усилия по транзиту, временному размещению или переселению тех, кого мы эвакуируем. Это происходит не само по себе. Это результат интенсивных дипломатических усилий по обеспечению безопасности, детализации и выполнению соглашений о транзите и обязательств по переселению. Мы глубоко признательны этим странам за их щедрую помощь.

Это одна из крупнейших авиатранспортных операций в истории, широкомасштабное мероприятие в военной, дипломатической и гуманитарной сфере, а также в области безопасности. Это свидетельство как лидерства США, так и силы наших альянсов и партнерств. Мы будем опираться на эту силу и наращивать её, продвигаясь вперед по мере того, как мы работаем с нашими союзниками и партнёрами над выработкой единого дипломатического подхода к Афганистану. Этот момент Президент подчеркнул в ходе вчерашней встречи лидеров “Большой семёрки” по Афганистану, и это тот момент, который я и другие высокопоставленные сотрудники Госдепартамента отмечаем в нашем постоянном общении с союзниками и партнёрами в последние дни, чтобы гарантировать нашу координацию и единство по мере продвижения вперед – не только когда речь заходит о непосредственной миссии, но и о том, что произойдет после 31 августа в отношении борьбы с терроризмом, гуманитарной помощи и наших ожиданий от будущего афганского правительства. Эта интенсивная дипломатическая работа продолжается в настоящее время, и она будет продолжаться в предстоящие дни и недели.

Итак, сегодня я много говорил о цифрах, но даже сейчас, когда мы сосредоточены на миссии, мы знаем, что речь идет о реальных людях, многие из которых напуганы, многие в отчаянии. Я видел изображения, я читал истории, я слышал голоса, и многое из того, о чем вы и ваши коллеги так храбро сообщаете. Как и многие из вас, я читал сообщение об афганском переводчике, чья двухлетняя дочь была затоптана насмерть в субботу во время ожидания у аэропорта. У меня самого двое маленьких детей. Читать эту и другие истории было всё равно, что получить удар в живот.

Все мы в Государственном департаменте и в Правительстве США чувствуем то же самое. Мы знаем, что в эти критически важные дни висят на волоске жизни и будущее людей, начиная с наших сограждан, включая жизни детей. И именно поэтому все члены нашей команды вкладывают в эти усилия всё возможное. Большое спасибо, и я с удовольствием отвечу на ваши вопросы.

Для просмотра оригинала: https://www.state.gov/secretary-antony-j-blinken-on-afghanistan/

Этот перевод предоставляется для удобства пользователей, и только оригинальный английский текст следует считать официальным.

Требования к визе для граждан России

Стремление отправиться в путешествие по миру — это то, что у большинства из нас никогда не бывает возможности реализовать.

Побывать в новых местах, обычно за пределами своей страны, часто бывает увлекательным делом. В большинстве случаев необходимость пройти через слои бюрократии, чтобы попасть в принимающую страну или остаться в ней, может иметь отрицательный эффект на весь в остальном приятный опыт.

Законодательство требует, чтобы ваши проездные документы были переведены на язык принимающей страны в некоторых юрисдикциях. Такие требования требуют наличия сертифицированных переводческих услуг, подобных тем, которые предлагает The Spanish Group .

Тот факт, что у России нет одного из самых надежных паспортов в мире, затрудняет оформление документов для получения визы для российских граждан. Хотя это не полное решение, перевод ваших документов с помощью сертифицированных служб перевода может иметь большое значение, чтобы сделать ваш визит немного менее хлопотным.

Требования к визе для граждан РоссииОграничения на въезд и пребывание для граждан России варьируются от страны к стране. Административные полномочия принимающих стран осуществляются в отношении граждан России в зависимости от национального или международного законодательства.

Хотя требования к получению визы для граждан России не везде одинаковы, общим фактором является очевидная потребность в услугах по переводу документов, подобных тем, которые предлагает The Spanish Group.

Какие страны могут посещать граждане России без визы?В каждой стране мира часть осуществления своей суверенной власти над территориальной территорией регулирует, кто въезжает в их страну или выезжает из нее. Визы, вероятно, являются одной из наиболее часто используемых форм управления границами во всем мире.

В то время как в большинстве стран, таких как США, существует строгая политика в отношении въезда российских граждан на свою территорию, в некоторых странах требования к въезду и пребыванию довольно мягкие.Вот список стран, в которых граждане России могут посещать или оставаться без предварительного оформления визы, но только с российским паспортом.

Россия Список безвизовых стран: Фиджи — Пребывание до четырех месяцев без визы или с визой, выданной по прибытии.

Украина — Разрешен въезд или бессрочное пребывание

Кения — Безвизовый въезд или виза, выданная по прибытии, срок действия не более трех месяцев

Турция — Разрешен безвизовый въезд или с визой по прибытии, с разрешением на пребывание в течение двух месяцев

Багамы — Оставайтесь действительными в течение трех месяцев, с визой, выданной по прибытии или безвизовым въездом

Сальвадор — Оставайтесь действительными в течение трех месяцев, с визой, выданной по прибытии или безвизовый въезд

Гайана — Безвизовый въезд или виза, выданная по прибытии, действительна не более трех месяцев

Гондурас — Оставайтесь действительны в течение трех месяцев, с визой, выданной по прибытии, или безвизовым въездом

Марокко — Безвизовый въезд или виза, выдаваемая по прибытии, срок действия не более трех месяцев

Египет — Пребывание не более месяца, с безвизовым въездом или визой, выданной по прибытии

Уругвай — Безвизовый въезд или виза, выданная по прибытии, действительная не более трех месяцев

Намибия — Оставайтесь действительными в течение трех месяцев, с визой, выданной по прибытии, или безвизовым въездом

Таиланд — Пребывание не более месяца , с безвизовым въездом или визой, выданной по прибытии

Аргентина — Безвизовый въезд или виза, выданная по прибытии, срок действия не более трех месяцев

Боливия — Срок действия три месяца, с визой выдается по прибытии или безвизовый въезд

Колумбия — Безвизовый въезд или виза, выдаваемая по прибытии, действительна не более трех месяцев

Молдова — Оставайтесь действительными в течение трех месяцев, с визой, выданной по прибытии или безвизовый

Индонезия — Пребывание не более месяца, с безвизовым въездом или визой, выданной по прибытии

Замбия — Безвизовый въезд или виза, выданная по прибытии, срок действия не более более трех месяцев

Венесуэла 900 12 — Оставайтесь действительными в течение трех месяцев с визой, выданной по прибытии, или безвизовым въездом

Никарагуа — Безвизовый въезд или виза, выданная по прибытии, действительна не более трех месяцев

Чили — Оставайтесь в силе на три месяца с выдачей визы по прибытии или безвизового въезда

Сербия — пребывание не более месяца с безвизовым въездом или визой по прибытии

Бразилия — безвизовый въезд или виза, выданная по прибытии, действительная не более трех месяцев

Ботсвана — Безвизовый въезд или виза, выданная по прибытии, срок действия не более трех месяцев

Азербайджан — Безвизовый въезд или выданная виза по прибытии, действителен не более трех месяцев

Перу — Оставаться действительным в течение трех месяцев, с визой, выданной по прибытии, или безвизовым въездом

Российский национальный туристический офис предоставил возможность гражданам других стран посещать и оставаться в России на разный срок без визы.Хотя вы можете посетить Россию без визы, это не отменяет необходимости искать услуги сертифицированного перевода.

Потребность в услугах по переводу документов — это то, чем вы никогда не должны пренебрегать, даже если вы посещаете страну, которая не требует наличия визы при въезде.

Вот список некоторых стран, граждане которых могут посещать Россию или оставаться в ней на разный срок, не обращаясь за визой до своего визита.

Азербайджан

Армения

Молдова — До трех месяцев в течение шести месяцев

Беларусь

Фиджи — До трех месяцев

Казахстан

Науру — До двух недель

Объединенные Арабские Эмираты — До трех месяцев в течение шести месяцев

Ямайка — До трех месяцев в течение одного года.

Макао — на срок до месяца

Монголия

Вануату — на срок до трех месяцев

Узбекистан

Дипломатические отношения России и США являются одними из самых сложных для граждан любой страны, чтобы ориентироваться, когда они хотят поехать в другую страну.

россиян, отправляющихся в США, вероятно, больше всего нуждаются в услугах по переводу паспортов.Использование паспорта и других услуг по переводу документов может значительно облегчить жизнь россиянам, посещающим США.

граждан России могут поехать в США с деловыми или дипломатическими целями, но сначала им необходимо подать заявление на визу. Процесс подачи заявления на получение визы не полностью онлайн, так как необходимо посетить посольство США в России для физического рассмотрения заявления.

Россия: угрозы, предполагаемые пытки при взрыве бомбы

ОБНОВЛЕНИЕ: 14 декабря 2017 г., примерно в 7 а.м., полиция задержала Ахрала Азимова, отца двух подозреваемых во взрыве бомб в Санкт-Петербурге, Акрама и Абора Азимовых, и доставила его в Кунцевский РОВД Москвы. Причина задержания и его нынешняя судьба неизвестны. Члены его семьи выразили обеспокоенность тем, что причиной задержания Ахрала Азимова могло быть то, что он не смог поговорить с журналистами и правозащитными организациями по поводу утверждений его сыновей о пытках и незаконном задержании.

(Москва) — Двое подозреваемых в г.Как сообщила сегодня Хьюман Райтс Вотч, в результате взрыва террористом-смертником в Петербурге 3 апреля 2017 г. появились достоверные утверждения о том, что российские спецслужбы насильственно исчезли, пытали, а затем устроили аресты. Вместо того, чтобы эффективно расследовать эти утверждения, российские власти угрожают лишить должности одного из адвокатов подозреваемого за отказ передать конфиденциальные сообщения ее клиенту. Власти должны немедленно прекратить ей угрожать и провести эффективное независимое расследование утверждений о жестоком обращении.

Адвокат Ольга Динзе рассказала Хьюман Райтс Вотч, что Министерство юстиции обязало российскую коллегию адвокатов провести слушание по вопросу о лишении ее адвокатского статуса за отказ давать правительственным чиновникам записки, которые ее клиент написал ей во время конфиденциального собрания в тюрьме в августе. Динзе заявила, что подозревает, что правительство принимает ответные меры за жалобу, которую она подала на своего клиента, Акрама Азимова, 29 лет, и его брата, Аброра Азимова, 26 лет, которые утверждают, что их держали и жестоко пытали в секретном центре содержания под стражей, очевидно находящемся в ведении Федеральной безопасности. Служба (ФСБ) в Москве или Подмосковье.

«России следует тщательно расследовать утверждения о жестоком обращении государственных чиновников с подозреваемыми по делу в Санкт-Петербурге, а не преследовать адвоката, который обнародовал эти утверждения», — сказала Летта Тайлер, старший исследователь по вопросам терроризма и борьбы с терроризмом в Human Rights Watch. «Угрозы, тайное заключение и пытки могут поставить под угрозу правосудие в связи с этим чудовищным нападением».

В результате взрыва поезда метро Санкт-Петербурга, следовавшего между станциями «Сенная площадь» и «Институт технологий», погибло 16 человек, включая предполагаемого террориста, и 50 человек получили ранения.Вооруженная группа под названием «Батальон имама Шамиля» взяла на себя ответственность и заявила, что действовала по указанию «Аль-Каиды», но это утверждение не было подтверждено независимой проверкой. Российские власти задерживают 11 подозреваемых. Они обвиняют братьев Азимовых в ключевой роли в нападении.

Хьюман Райтс Вотч взяла интервью у родителей и адвокатов братьев Азимовых, ознакомилась с судебными документами, сообщениями СМИ, заявлениями российского правительства и видеозаписями ФСБ, якобы показывающими аресты.

Российское и международное право защищает адвокатскую тайну.Динзе сказал, что юристы в России часто общаются с заключенными клиентами в письменной форме, чтобы избежать возможного прослушивания телефонных разговоров. Хьюман Райтс Вотч часто сталкивалась с подобной практикой в своей работе в России.

Братья Азимовы родились в Кыргызстане и в 2013 году стали натурализованными гражданами России. Они входят в число миллионов жителей Центральной Азии, которые в последние годы мигрировали в Россию в поисках работы и совсем недавно работали в суши-ресторане в Подмосковье. Оба обвиняются в преступлениях, связанных с терроризмом и хранении оружия, и содержатся в отдельных изоляторах Лефортовской тюрьмы в Москве с тех пор, как власти объявили об их аресте.

В июле их адвокаты подали совместную жалобу в Следственный комитет России, главное следственное агентство страны, в связи с утверждениями их клиентов о тайных задержаниях и пытках. Хьюман Райтс Вотч рассмотрела жалобу и сопроводительные заявления, которые каждый брат Азимова давал своему адвокату. Аброра Азимова представляет муж Ольги Динзе — Дмитрий Динзе.

В жалобе и сопроводительном заявлении Аброр Азимов сообщил, что с 4 по 17 апреля он содержался на черном участке где-то в Подмосковье.Он обвинил своих похитителей в том, что в течение первой полной недели ему были закрыты глаза и три дня мучили его такими методами, как заливание водой, электрошок по его гениталиям и жестокие избиения по почкам. Однажды, по его словам, он услышал крик своего брата из другой части тюрьмы. По его словам, в последний день сотрудники службы безопасности отвезли его на место под Москвой и засняли на видео его постановку задержания.

Акрам Азимов сообщил в совместной жалобе и сопроводительном заявлении, что кыргызские агенты службы безопасности в штатском 15 апреля насильно забрали его из медицинского центра в Оше на юге Кыргызстана и отправили его рейсом в Москву.В тот день в медицинском центре ему сделали операцию на носу. По его словам, почти четыре дня его держали в подвальной камере где-то в Подмосковье и пытали, в том числе электрошоком и угрозами изнасилования. 19 апреля, по его словам, сотрудники службы безопасности отвезли его на автобусную остановку на окраине Москвы и засняли на видео его постановку задержания.

Российский онлайн-журнал «Республика» в июле сообщил о существовании секретной тюрьмы ФСБ на юго-западе Москвы и сказал, что братья Азимовы были среди пяти подозреваемых, которые, как стало известно, подвергались там пыткам.

Аброр Азимов отказался от своего заявления о пытках после того, как агенты ФСБ пригрозили расправой над ним и членами его семьи, согласно сообщению в социальной сети, опубликованному его адвокатом.

Адвокат Акрама Азимова сказал, что агенты ФСБ угрожали аналогичным образом после того, как адвокаты подали жалобу братьев. «Они угрожали изнасиловать его жену», — сказала Ольга Динзе. «Они угрожали ему, что, если он не откажется от своего признания, они будут пытать его так же, как пытали его раньше [в секретной тюрьме].В октябре Следственный комитет отказал в удовлетворении жалобы.

После взрыва в Санкт-Петербурге российские суды лишили гражданства братьев Азимовых, их отца и двух других близких родственников, родившихся в Кыргызстане, а также 22-летнего Акбаржона Джалилова, подозреваемого в совершении теракта-смертника. нападение и его отец.

Ахрал Азимов, отец Акрама и Абора Азимовых, рассказал Хьюман Райтс Вотч, что он и некоторые, если не все другие пострадавшие члены семьи отказались от кыргызского гражданства, став гражданами России.Хотя Кыргызстан разрешает ходатайства о восстановлении гражданства, это не гарантирует их принятие. В результате они рискуют стать лицами без гражданства. Согласно международному праву государства обязаны предотвращать безгражданство и не могут произвольно лишать кого-либо гражданства. По словам Хьюман Райтс Вотч, лишение гражданства является формой коллективного наказания.

Любое эффективное расследование предполагаемых нарушений прав человека со стороны российских должностных лиц, связанных с г.Дело в Петербурге должно включать обращение с подозреваемыми, их адвокатами, всеми потенциально затронутыми членами семьи и теми, кто потерял российское гражданство, заявила Хьюман Райтс Вотч. Власти Кыргызстана должны расследовать обстоятельства перевода Акрама Азимова из Оша в Москву.

Комитет Совета Европы по предупреждению пыток (КПП) должен изучить роль и эффективность Следственного комитета в проведении расследований утверждений о пытках, чтобы определить, соответствуют ли они международным обязательствам России, заявила Хьюман Райтс Вотч.ЕКПП ведет постоянный диалог с Москвой в рамках своих периодических и специальных визитов в страну. Хьюман Райтс Вотч также призвала Россию положительно откликнуться на просьбу Специального докладчика ООН по борьбе с терроризмом Фионнуалы Ни Аолайн посетить ее в 2018 году.

«Жертвы ужасающего взрыва в Санкт-Петербурге и их семьи заслуживают правосудия», — сказал Тайлер. «Но ошибочное расследование теракта в Санкт-Петербурге не принесет истинного правосудия и не сделает людей в России более безопасными.”

Обвинения ФСБ

Федеральная служба безопасности (ФСБ) утверждает, что Аброр Азимов тренировал Джалилова, предполагаемого террориста-смертника, по телефону перед нападением и помогал спланировать взрыв из пригорода Москвы. Во время своего первого выступления в суде 18 апреля Азимов назвал себя невольным соучастником, заявив, что ему «были даны инструкции», но «я не осознавал, что помогал» в нападении.

ФСБ обвинила Акрама Азимова в том, что он помогал переводить деньги от «международной террористической группировки» в Турции для финансирования атаки и подделывал документы, чтобы помочь членам группы свободно перемещаться по России.Прокурор сказал, что Азимов признался в причастности, но во время своего первого выступления в суде 20 апреля он отрицал это.

Содержание под стражей Аброра Азимова

В заявлении Аброра Азимова от 16 мая говорится, что милиция в Москве задержала его в ночь на 4 апреля, а не 17 апреля, как сообщило российское ФСБ. В тот день ФСБ опубликовало тщательно отредактированное видео, на котором агенты хватают его на лесистой дороге под Москвой и находят пистолет в задней части его штанов. За прошедшие 13 дней, как утверждал Аброр Азимов, неизвестные агенты безопасности держали его в секретной тюрьме:

После недели заключения с моей головы наконец сняли сумку.… Они привязали меня к железной трубе и тут же начали бить ладонями в область живота, почек и по голове, задавая вопросы о моей религии — исламе. … Они сняли с меня туфли и носки, привязали проволоку к моей левой ноге, прикололи прищепку к пальцу правой ноги и начали бить током.

Я ответил правду на их вопрос, но правда их не удовлетворила, и они снова начали бить меня электрическим током; Я кричал, чтобы они перестали это делать, что я готов взять на себя всю вину и записать это на видео.

Пытки продолжались около трех дней, говорится в его заявлении. По его словам, на третий день он потерял сознание, выпив несколько глотков того, что, по словам одного из следователей, было коньяком, а затем стаканом сока. По его словам, когда он проснулся, то обнаружил, что находится на полу, и похитители удерживали его за руки и ноги. «У меня на лице была тряпка, на которую лили воду», — сказал он. «Потом я ахнул, задохнулся и упал в обморок». Позже следователи вернулись, заявив, что Аброр «обманывает их», сказал он, и продолжал до:

.Они повалили меня на пол, полностью раздели, прикрепили проволоку к моим гениталиям, прищепку к уху и снова начали бить электрошоком.… Десять секунд, шесть или семь раз. Я объяснил им, что говорю правду, но они мне не поверили, поэтому я начал придумывать.

Аброр сказал, что из своей камеры без окон он слышал крики других людей. В заявлении говорится, что примерно за два дня до своего «официального» ареста он услышал «крик» от своего брата Акрама. В тот день следователи снова применили электрошок к его пальцам рук и ног, пытаясь заставить его признаться в том, что друг в Турции был «посредником для террористов», — сказал он.

17 апреля, согласно его показаниям, похитители разрешили ему умыться, дали ему грязную одежду и заклеили ему лицо капюшоном. По его словам, его отвезли в подмосковный район, а затем группа мужчин, которые, по его мнению, «пытали меня не были», сказала ему, чтобы он пошел пешком. «Было трудно [туда], потому что я не ходил две недели», — сказал он. Затем мужчины схватили его и засунули пистолет под пояс его джинсов. Они дважды снимали часть сцены на видео, заставляя его сказать «да» в одном дубле и «нет» в другом, сказал он.По его словам, когда его увозили в капюшоне и наручниках, один из мужчин разобрал пистолет и сжал детали в одной из его рук, чтобы оставить отпечатки пальцев.

Видео, предоставленное ФСБ общественности, было широко транслировано и освещено национальными и международными СМИ.

Краткий переезд Акрама Азимова в Москву

Акрам Азимов, судя по всему, был задержан сотрудниками национальной безопасности Кыргызстана из медицинского центра в Оше, а затем немедленно доставлен в Россию без надлежащих процессуальных гарантий, таких как судебный надзор, обнаружила Хьюман Райтс Вотч.С конца марта он навещал свою мать, жену и сына в соседнем городе Джалал-Абад.

В заявлении, сделанном его адвокатом, он сказал, что сотрудники службы безопасности в штатском забрали его из медицинского центра 15 апреля, в день, когда ему сделали операцию на носу. Он сказал, что агенты скрутили ему руки за спину и отвезли его в Ошский офис Государственного комитета национальной безопасности (ГКНБ) Кыргызстана, где они расспросили его о недавней поездке, которую он совершил в Турцию — он сказал, что пошел навестить друзей и научить одного из них готовить суши — и заставил его позвонить члену семьи, чтобы его российский паспорт был готов к отправке.По его словам, после ненадолго вернувшего его в медицинский центр для лечения из-за кровотечения из носа, агенты посадили его в самолет в Москву с сопровождением, которое сохранило его паспорт во время полета.

По прибытии в аэропорт Домодедово около 21:00, сообщил он в своем заявлении, сотрудники аэропорта передали его людям в штатском. Они подвели его к началу очереди паспортного контроля, затем через выход для сотрудников, натянули ему на глаза шляпу, связали ему руки и ноги наручниками, связанными цепью, и ехали около часа.Затем, по его словам, они перевели его в подвал с металлическими стенами и цементной дверью, раздели до спортивных штанов и майки и обмотали его голову лентой, чтобы шляпа закрывала глаза. Он сказал, что его похитители сказали ему: «Если я двинусь, они меня застрелят».

Медицинский центр в Оше и его мать в Джалал-Абаде поддержали версию о его удалении. В заявлении медицинского центра с подписью и печатью, которое было проверено Хьюман Райтс Вотч, подтверждено, что он был госпитализирован 13 апреля и перенес операцию по поводу острого синусита 15 апреля.В 15:35, говорится в заявлении, трое сотрудников ГКНБ увезли Азимова, предъявив свои удостоверения личности, но не предъявив никаких других документов. В нем говорилось, что в 19.05 агенты вернули его для перевязки, а затем снова увезли.

В телефонном интервью из Джалал-Абада Вазира Мирзахмедова, мать братьев Азимовых, сказала, что ближе к вечеру 15 апреля Акрам ненадолго позвонил ей с незнакомого ей номера телефона и попросил найти его российский паспорт. . Когда она попыталась перезвонить ему на его собственный телефон, он отключился.Примерно в то же время прибыл человек, который сказал, что он таксист, и забрал паспорт Акрама.

На следующий день Мирзахмедова пошла в региональный штаб ГКНБ в Оше, чтобы спросить о своем сыне:

Я плакала… «Пожалуйста, узнайте, здесь ли мой сын. … Может, я принесу ему что-нибудь поесть ». … Я умоляла: «пожалуйста, ты тоже человек, я мать, смотри, я страдаю».

После двух-трех часов сообщения ей, что в здании никого по имени Акрам нет, по ее словам, один из сотрудников ГКНБ сказал ей, что Акрам был доставлен для допроса, а затем отпущен, как только следователи установили, что его документы в порядке.

Хотя киргизские и российские власти отказались от комментариев, источник в правительстве Кыргызстана сообщил российским СМИ, что Акрам Азимов «вызвался» прилететь в Москву для допроса. В своем заявлении он сказал, что после того, как 19 апреля было объявлено о его аресте, российские агенты безопасности приказали ему позвонить жене по громкой связи и сказать ей, что «я приехал в Москву один». Он сказал, что подчинился, но смог связаться только с матерью.

Мирзахмедова сказала, что она была убеждена, что ее сын уехал в Москву недобровольно, отчасти потому, что он был доставлен из больницы без обуви.«Они забрали его в тапочках», — сказала она. «Он бы никуда не пошел в тапочках один».

Кыргызстан и Россия заключили договор об экстрадиции, который может сделать передачу подозреваемых в совершении уголовных преступлений обычным делом, и как гражданин России Акрам не требовал предварительного разрешения на поездку туда. Однако его перевод, если он был принудительным, был незаконным, если он имел место без рассмотрения судом риска жестокого обращения в России, заявила Хьюман Райтс Вотч. Международное обычное право, а также Конвенция Организации Объединенных Наций против пыток, участниками которой являются Россия и Кыргызстан, запрещают передачу кого-либо в другую страну, где они могут столкнуться с пытками или другим жестоким обращением.В его заявлении не упоминается об одобрении судом его перевода.

Задержание Акрама Азимова

Акрам Азимов сказал, что, по его мнению, несколько агентов работали в подвале тюрьмы, куда он был доставлен по прибытии в Москву, но что он видел только одного, который 18 апреля наконец удалил ленту и шляпу, закрывающую его глаза. Он сказал, что этот человек был в штатском, назвал себя давно вышедшим на пенсию агентом безопасности и назвал себя «Отцом ада».

Азимов сказал, что его похитители неоднократно пытали его в течение трех дней допросов о его брате, нескольких других мужчинах и его недавней поездке в Турцию:

[T] Они обернули мне руки мокрыми тряпками, сверху наделы наручники, прикрепили проволоку к моим рукам с помощью прищепки и прикрепили другие зажимы к моим пальцам ног.Затем началась пытка электрошоком. Иногда они усиливали силу, иногда ослабляли, с перерывами между ними и все время задавали вопросы. Если ответ был отрицательным, то увеличивали силу тока.

Во время пыток мне в рот засунули тряпку, чтобы я не кричала. Я не могла дышать из-за операции на носу. Еще они надели мне на голову полиэтиленовый пакет и перекрыли поток воздуха. … Потом они раздели меня, взяли дубинку и наложили на нее Финалгон [мазь, которая может вызывать сильную боль и жар при нанесении на чувствительные участки тела] и сказали, что изнасилуют меня.

Следователи также угрожали истязать и изнасиловать его жену на его глазах, он сказал: «Я сказал им все, что они хотели услышать. Все, что они уговаривали меня сказать ». Среди других приказов следователи заставили его выучить подробное заявление, в котором его брат и несколько других обвинялись в «террористах», сказал он.

18 апреля, по его словам, ему во второй раз угрожали изнасилованием дубинкой, смазанной Финалгоном, на этот раз человеком, представившимся агентом безопасности на пенсии, который назвал его «слабаком» и «террористом». и приказал ему снять штаны.

По его словам, за четыре ночи и три дня, которые он провел в секретной тюрьме перед инсценированным арестом 19 апреля, похитители дали ему только пол-литра воды и одну тарелку картофеля. Он сказал, что у него нет ничего, кроме стеклянной банки для туалета, и что многочисленные стеклянные банки в его камере были заполнены мочой и фекалиями, которые, как он подозревал, принадлежали бывшим заключенным.

19 апреля, по его словам, похитители разрешили ему принять душ и надеть одежду, а также пару кроссовок и набедренную сумку, которые они ему дали.Затем, по его словам, его отвезли на место, где снимали постановку задержания.В тот день ФСБ опубликовало видеозапись предполагаемого ареста Акрама Азимова. На тщательно отредактированном видео видно, как трое российских агентов ФСБ подходят к нему, когда он сидел на автобусной остановке на окраине Москвы, хватали его, расстегивали застежку на поясе и обнажали ручную гранату, которой, похоже, уже несколько десятилетий. Азимов сказал, что агенты ФСБ сказали ему признаться, что «я нашел гранату в лесу».

Давление с целью прекратить защиту адвоката

Ольга Динзе сказала, что во время встречи в Лефортовской колонии Акрам Азимов сказал ей, что сотрудники ФСБ, похоже, знали подробности их тюремных встреч, и «призвали» его уволить ее.Динзе сказала, что подозревала, что российские власти тайно прослушивают их конфиденциальные сообщения.

Во время следующей встречи, 3 августа, Акрам Азимов общался с ней, записывая в блокнот, сказала она. Когда она начала уходить, по словам Динзе, тюремные власти задержали ее на несколько часов, безуспешно пытаясь заставить ее отказаться от записей. Динзе сказал, что ее клиент не мог передать ей то, что он заранее подготовил, что могло бы подлежать цензуре, потому что охранники обыскали его перед встречей.Вскоре после этого, по ее словам, ее уведомили о том, что министерство юстиции обязало национальную ассоциацию адвокатов провести слушание по поводу ее возможного лишения права адвокатуры или других дисциплинарных мер.

«Все эти преследования начались, когда я взялась за дело и начала рассказывать о предполагаемом насилии над Акрамом Азимовым», — сказала она.

Независимо от того, добиваются ли российские власти исключения Динзе из-за того, что она подала жалобу на утверждения своего клиента о жестоком обращении, или потому, что она защищала свое право на конфиденциальное общение со своим клиентом, действия официальных лиц нарушили защиту отправления правосудия, что является центральным элементом что является независимостью и эффективным функционированием юридической профессии.

Комитет ООН по правам человека, который наблюдает за выполнением Международного пакта о гражданских и политических правах, участником которого является Россия, заявил, что «[l] адвокаты должны иметь возможность консультировать и представлять своих клиентов в соответствии с их установленные профессиональные стандарты и суждения без каких-либо ограничений, влияния, давления или необоснованного вмешательства с какой-либо стороны ». Наиболее подробное изложение прав и обязанностей юристов содержится в Основных принципах ООН, касающихся роли юристов.Среди прочего, Основные принципы предусматривают, что:

- Правительства признают и уважают, что все коммуникации и консультации между юристами и их клиентами в рамках их профессиональных отношений являются конфиденциальными

- Правительства должны гарантировать, что юристы: (а) могут выполнять все свои профессиональные функции без запугивания, препятствий, преследований или ненадлежащего вмешательства; … И (c) не будет подвергаться преследованию или угрозам судебного преследования или административных, экономических или иных санкций за любые действия, предпринятые в соответствии с признанными профессиональными обязанностями, стандартами и этикой.

Гражданство отменено

Через несколько дней после объявления об аресте братьев Азимовых российские суды лишили двух братьев и их отца, Ахрала Азимова, его брата и дочери его брата российское гражданство. Они также лишили гражданства родившегося в Кыргызстане отца предполагаемого террориста-смертника из Санкт-Петербурга Джалилова. и посмертно лишил Джалилова гражданства.

Ахрал Азимов, водитель городского автобуса, который стал гражданином России в 2010 году, сказал, что отказался от киргизского гражданства, когда стал гражданином России, что Россия строго поддерживает.Он сказал, что считает, что по крайней мере некоторые из других членов семьи поступили так же. Следовательно, Азимовы могут остаться без гражданства, если они не смогут успешно подать заявление о восстановлении кыргызского гражданства.

Ахрал Азимов назвал отзыв отзыва «психологическим давлением», чтобы он не высказался против обращения с его сыновьями.

Он сказал Хьюман Райтс Вотч, что его не увольняли с работы и не депортировали, но он не может переводить деньги или выполнять многие другие операции, потому что его российский паспорт, который был признан недействительным после того, как он потерял гражданство, является его единственным официальным документом, удостоверяющим личность.Он сказал, что узнал о том, что власти лишили его гражданства его и его сыновей, из сообщений СМИ.

В заявлении от 21 апреля МВД России сообщило, что суд города Перми лишил Ахрала Азимова гражданства, поскольку он «умышленно представил ложную информацию» в своем заявлении. Суд лишил сыновей гражданства, потому что они получили гражданство через отца, говорится в сообщении.

В другом заявлении, опубликованном в тот день, Министерство внутренних дел сообщило, что суд в г.Петербург лишил отца Джалилова гражданства на том основании, что он предоставил ложную информацию в своем заявлении о гражданстве. Как следствие, суд посмертно лишил сына гражданства, говорится в сообщении министерства.

Ахрал Азимов сказал, что когда он спросил в Федеральном миграционном агентстве о своем деле, чиновник сказал ему, что его гражданство было отменено, потому что он не включил свою бывшую жену в Кыргызстане или их сыновей, Акрама и Аброра, в свой список родственников на его приложение.Он сказал, что считал, что информация не имеет отношения к делу, потому что его сыновья были взрослыми. По его словам, суд лишил его гражданства его брата и племянницы, поскольку они не включили его в список.

Закон о гражданстве России, действовавший на момент отзыва, допускал прекращение гражданства, если решение о его предоставлении было основано на «ложной информации, сознательно предоставленной заявителем». В ответ на теракт в Санкт-Петербурге вступивший в силу в сентябре расширенный закон о гражданстве также разрешает прекращение гражданства для натурализованных россиян, осужденных за определенные преступления, связанные с терроризмом и экстремизмом.

Ахрал Азимов и его адвокат заявили, что они обжаловали аннулирование на том основании, что он никогда не был официально проинформирован об этом, как того требует закон о гражданстве России. Этот закон также запрещает прекращение гражданства россиян, у которых нет второго гражданства или гарантии получения другого.

Хотя российские власти могли аннулировать гражданство по основаниям, предусмотренным национальным законодательством, их причина обращения с ходатайством о лишении гражданства была явно политической и карательной и, следовательно, произвольной.В статье 15 Всеобщей декларации прав человека утверждается, что «каждый имеет право на гражданство» и что «никто не может быть произвольно лишен гражданства или права изменить свое гражданство».

Хотя международное право допускает лишение гражданства при определенных обстоятельствах, должны соблюдаться определенные процедурные и материально-правовые стандарты, включая принцип соразмерности. Отзыв должен осуществляться с законной целью, соответствующей международному праву, а не, например, как акт коллективного наказания или на надуманных основаниях.Понятие произвола включает элементы несоответствия, несправедливости и непредсказуемости. Принцип соразмерности требует, чтобы эта мера была наименее навязчивой для достижения желаемого результата и была пропорциональна защищаемому интересу.

В докладе Генерального секретаря ООН 2009 года о правах человека и произвольном лишении гражданства говорится, что «независимо от общих правил, регулирующих вопросы гражданства на национальном уровне, государства должны обеспечить наличие гарантий, гарантирующих, что гражданство не будет отказано лицам. с соответствующими ссылками на это государство, которое в противном случае не имело бы гражданства.”

Посольство Швейцарии в Сингапуре

COVID-19

Посетите веб-сайт швейцарских органов здравоохранения о текущей ситуации в Швейцарии и, чтобы узнать о возможных дальнейших местных обновлениях, посетите нашу страницу в Facebook.

Путешествие в Швейцарию

23 июня 2021 года Федеральный совет решил снять ограничения на въезд для вакцинированных лиц из третьих стран.Для получения дополнительной информации о поездке в Швейцарию из Сингапура посетите веб-страницу Государственного секретариата по вопросам миграции SEM или обратитесь в посольство. Снова применяются обычные визовые требования, пожалуйста, посетите для подачи заявки веб-сайт VFS Global.

Въезд в Швейцарию из Сингапура

Чтобы узнать, какие правила и процедуры применяются к вашей конкретной ситуации при въезде в Швейцарию, посетите веб-сайт Travelcheck.

Швейцарский сертификат COVID-19

Чтобы получить сертификат COVID, действующий в Швейцарии, вводимая вакцина должна быть одобрена для использования в Швейцарии, и вы должны быть полностью вакцинированы.Чтобы получить справку, свяжитесь с властями кантона вашего кантона проживания или места, где вы временно пребываете. В каждом кантоне есть как минимум одно контактное лицо. Вы можете найти соответствующую информацию на веб-сайте кантона.

Транзит через Сингапур

Аэропорт Чанги разрешает транзит с авторизованными авиакомпаниями. Транзитные полосы специально предоставляются авиакомпаниями, и их объем ограничен. Путешественникам, желающим пройти транзитом через аэропорт Чанги, рекомендуется напрямую связаться с выбранными авиакомпаниями, чтобы убедиться, что они смогут завершить свое путешествие.

Въезд в Сингапур для краткосрочных посетителей из Швейцарии

За некоторыми исключениями, краткосрочным посетителям не разрешается въезд в Сингапур.

Въезд в Сингапур для граждан Швейцарии, проживающих в Сингапуре

С 20 августа 2021 года, 23:59, все полностью вакцинированные путешественники, путешествующие из Швейцарии и некоторых других стран, смогут отказаться от уведомления о пребывании дома (SHN) в специализированных учреждениях SHN (SDF) и обслуживать свои 14-дневные SHN по месту жительства (e.грамм. адрес проживания). Этот отказ от участия в программе SHN связан с определенными условиями, которые можно найти на веб-сайте Управления иммиграции и контрольно-пропускных пунктов ICA.

Все остальные путешественники должны продолжать обслуживать SHN в специальном учреждении, и Министерство трудовых ресурсов (MOM) ограничивает въезд / повторный въезд в Сингапур владельцев рабочих пропусков, включая их иждивенцев. Все владельцы рабочих пропусков должны получить одобрение MOM перед тем, как отправиться в Сингапур.Кроме того, владельцы долгосрочных пропусков (в том числе обладатели пропусков на долгосрочные посещения (LTVP), студенческих проездных (STP) и лиц с принципиальным одобрением (IPA) для долгосрочного пропуска), которые планируют для въезда в Сингапур необходимо получить разрешение Управления иммиграции и контрольно-пропускных пунктов, прежде чем они начнут свое путешествие в Сингапур.

Поскольку список стран будет время от времени обновляться, всем путешественникам предлагается ознакомиться с веб-сайтом Управления иммиграции и контрольно-пропускных пунктов, а также с владельцами рабочих пропусков Министерства трудовых ресурсов перед поездкой в Сингапур для получения обязательной информации.

Зарегистрируйте приложение Swiss Travel Admin App на своем смартфоне, чтобы с вами можно было связаться в соответствующем посольстве Швейцарии в экстренных случаях.

За любой обязательной информацией о рейсе обращайтесь в свою авиакомпанию.

Консульские услуги

Консульский отдел продолжает работать. Граждане Швейцарии могут посещать его без предварительной записи в часы работы посетителей.

Актуальные источники информации

Министерство здравоохранения Сингапура

Официальные push-уведомления в WhatsApp (Сингапур): www.go.gov.sg/whatsapp

Горячая линия Минздрава: +65 6325 9220

Управление иммиграции и контрольно-пропускных пунктов, Сингапур

Министерство трудовых ресурсов, Сингапур

Федеральное ведомство общественного здравоохранения, Швейцария

Всемирная организация здравоохранения ВОЗ

Международная ассоциация авиаперевозок IATA

FDFA Travel Advice, Focus Coronavirus (2019-nCoV), на немецком, французском, итальянском языках

Телефон доверия Федерального департамента иностранных дел (FDFA):

+41 800 247 365

+41 58 465 33 33

helpline @ eda.admin.ch

Сообщение от 02.06.2021 (PDF, 306.0 kB, English)

Сообщение от 05.03.2020 (PDF, 321.9 kB, English)

Сообщениеот 17.03.2020 (PDF, 488,7 kB, английский)

Сообщениеот 25.03.2020 (PDF, 233,5 kB, английский)

Сообщение от 02.06.2020 (PDF, 303,6 kB, английский)

Информационный бюллетень посольства 1/2020

Информационный бюллетень посольства 2/2020

Информационный бюллетень посольства 3/2020

Информационный бюллетень посольства 4/2020

Информационный бюллетень посольства 1/2021

Информационный бюллетень посольства 2/2021

испорченных утечек: дезинформация и фишинг с российским Nexus

«Любая внешняя операция является в первую очередь внутренней: единственная наиболее важная роль агентств — обеспечить безопасность режима.»- Марк Галеотти по российской внешней разведкеКлючевые моменты

- Документы, украденные у известного журналиста и критика правительства России, были подвергнуты манипуляциям, а затем выпущены в качестве «утечки» для дискредитации критиков правительства в стране и за рубежом. Мы называем этот метод «испорченными утечками».

- Операция против журналиста привела к раскрытию более крупной фишинговой операции с более чем 200 уникальными целями в 39 странах (включая членов правительств 28 стран).В список вошли бывший премьер-министр России, члены кабинетов из Европы и Евразии, послы, высокопоставленные военные, руководители энергетических компаний и представители гражданского общества.

- После государственных целей вторую по величине группу (21%) составляют представители гражданского общества, включая ученых, активистов, журналистов и представителей неправительственных организаций.

- У нас нет убедительных доказательств связи этих операций с конкретным российским государственным учреждением; тем не менее, есть явное совпадение между нашими доказательствами и доказательствами, представленными в многочисленных отраслевых и правительственных отчетах о связанных с Россией субъектах угроз.

Сводка

В этом отчете описывается масштабная российская фишинговая и дезинформационная кампания. Это свидетельствует о том, как документы, украденные у известного журналиста и критика России, были подделаны, а затем «просочились» для достижения конкретных пропагандистских целей. Мы называем этот метод «испорченными утечками». В отчете показано, как двойные стратегии фишинга и скрытых утечек иногда используются в сочетании для проникновения в объекты гражданского общества, а также для разжигания недоверия и дезинформации.Это также показывает, как внутренние соображения, особенно озабоченность по поводу безопасности режима, могут мотивировать шпионские операции, особенно те, которые направлены против гражданского общества. Отчет состоит из четырех частей, описанных ниже:

ЧАСТЬ 1: КАК СОЗДАЮТСЯ УТЕЧКИ описывает успешную фишинговую кампанию против Дэвида Саттера, известного журналиста. Мы демонстрируем, как материалы, полученные в ходе этой кампании, были выборочно выпущены с фальсификациями для достижения пропагандистских целей.Затем мы выделяем аналогичный случай, связанный с операцией против международного фонда, выдающего гранты, со штаб-квартирой в Соединенных Штатах, в ходе которого их внутренние документы были выборочно опубликованы с изменениями для достижения цели дезинформации. Эти «запятнанные утечки» были продемонстрированы путем сравнения оригинальных документов и электронных писем с тем, что позже опубликовали группы, связанные с Россией. Мы пришли к выводу, что заражение, вероятно, имеет свои корни в озабоченности российской внутренней политикой, особенно в отношении компенсации и дискредитации того, что воспринимается как «внешние» или «иностранные» попытки дестабилизировать или подорвать режим Путина.

ЧАСТЬ 2: МАЛЕНЬКОЕ ОТКРЫТИЕ описывает, как операция против Satter привела нас к обнаружению более крупной фишинговой операции с более чем 200 уникальными целями. Мы определили эти цели, исследуя ссылки, созданные операторами с помощью службы сокращения ссылок Tiny.cc. Подчеркнув сходство между этой кампанией и кампаниями, задокументированными в ходе предыдущих исследований, мы завершаем картину операций, связанных с Россией, показав, как связанные кампании, которые в последнее время привлекли внимание средств массовой информации к операциям во время президентских выборов в США в 2016 году, также были нацелены на журналистов, оппозиционные группы, и гражданское общество.

ЧАСТЬ 3: ПОДКЛЮЧЕНИЕ К ОПЕРАЦИЯМ, ОТЧЕТНЫМ В ОБЩЕСТВЕННЫХ ОТЧЕТАХ описывает связи между кампаниями, которые мы задокументировали, и предыдущими публичными отчетами об операциях, связанных с Россией. После описания совпадений между различными техническими индикаторами мы обсуждаем нюансы и проблемы, связанные с атрибуцией в связи с операциями с российской связью.

ЧАСТЬ 4: ОБСУЖДЕНИЕ исследует, как фишинговые операции в сочетании с зараженными утечками использовались для мониторинга, распространения дезинформации и подрыва доверия в гражданском обществе.Мы обсуждаем последствия заражения утечками и подчеркиваем, как они создают уникальные и сложные угрозы для гражданского общества. Затем мы обращаемся к часто упускаемому из виду компоненту гражданского общества в операциях по кибершпионажу между национальными государствами.

Введение: запятнанные утечки и цели гражданского общества

Связанные с Россией кампании кибершпионажа, особенно те, которые связаны с таргетингом на выборы в США в 2016 году, а совсем недавно на выборы во Франции 2017 года, в последние месяцы доминировали в СМИ.Какими бы серьезными ни были эти события, о кибершпионаже часто не обращают внимания как в СМИ, так и в отраслевых отчетах, но это критическая и постоянная группа жертв: глобальное гражданское общество.

Здоровое, полностью функционирующее и динамичное гражданское общество является противоположностью недемократического правления, и, как следствие, могущественные элиты, которым угрожают их действия, обычно направляют свои мощные шпионские аппараты на гражданское общество, чтобы проникнуть, предвидеть и даже нейтрализовать их виды деятельности. Однако, в отличие от промышленности и правительства, группам гражданского общества обычно не хватает ресурсов, институциональной глубины и потенциала для противодействия этим нападениям.По разным причинам они также редко учитываются при составлении отчетов об угрозах или политике правительства в отношении кибершпионажа и могут быть молчаливыми, упускаемыми из виду жертвами.

Как и в предыдущих отчетах Citizen Lab, этот отчет предоставляет дополнительные доказательства «тихой эпидемии» целевых цифровых атак на гражданское общество, в данном случае с участием широко известных операций кибершпионажа, связанных с Россией. В нашем отчете подчеркиваются внутренние корни этих зарубежных операций и то, как опасения по поводу безопасности режима и внутренней легитимности могут влиять на моделирование российских угроз и нацеливание на шпионаж как внутри страны, так и за рубежом.

Нулевой пациент для расследования: Дэвид Саттер

Наше расследование началось с единственной жертвы: Дэвида Саттера, известного журналиста, Rhodes Scholar и критика Кремля. В 2013 году Саттеру запретили въезд в Россию якобы за «грубое нарушение» визового законодательства, но в основном это связано с его репортажами о российском автократии. Саттер известен своей книгой Тьма на рассвете , в которой расследовался возможный заговор 1999 года с участием Федеральной службы безопасности (ФСБ) России в серии взрывов жилых домов в России, который использовался в качестве оправдания для второй чеченской войны и который способствовал приходу к власти Владимира Путина.

7 октября 2016 года Саттер стал жертвой целевой фишинг-кампании и по ошибке ввел свой пароль на сайте сбора учетных данных. Электронные письма Саттера были украдены и позже опубликованы выборочно и с преднамеренной фальсификацией, как мы опишем в этом отчете. Хотя мы не можем окончательно приписать кражу электронных писем Саттера одному конкретному злоумышленнику, и у нас нет конкретных подробностей о процессе, в результате которого его украденные электронные письма были фальсифицированы и стали достоянием общественности, мы обнаруживаем и анализируем несколько доказательств того, что помочь контекстуализировать запятнанные утечки, и в то же время связать проникновение его электронной почты с гораздо более широкой кампанией кибершпионажа, имеющей отношение к России.

Испорченные утечки: дезинформация 2.0

После взлома его учетной записи украденные электронные письма Саттера были выборочно изменены, а затем «просочились» в блог CyberBerkut, самопровозглашенной пророссийской группы хактивистов. В этом отчете вводится термин « испорченных утечек » для описания преднамеренного внесения ложной информации в более крупный набор достоверно украденных данных.

Мы подробно изучаем, как отчет, отправленный в Национальный фонд за демократию (NED) о российском проекте журналистских расследований Радио Свобода (содержащийся в электронных письмах, украденных у Саттера), был тщательно модифицирован ложной информацией перед публикацией.Мы показываем, как эта манипуляция создавала ложную видимость того, что видные российские антикоррупционные деятели, в том числе Алексей Навальный, получали иностранное финансирование для своей деятельности. (Алексей Навальный — известный российский антикоррупционный активист и оппозиционный деятель). Мы также отмечаем, как документ использовался для дискредитации конкретных сообщений о коррупции среди ближайших соратников президента России Владимира Путина.

Кроме того, тот, кто испортил документ, также сослался на статью, которая еще не была опубликована на момент «утечки» документа.Это время настоятельно указывает на то, что заранее известно о публикации предстоящего журналистского расследования, касающегося высокопоставленных российских чиновников и бизнесменов. Такая информация, скорее всего, была конфиденциальной и не получила широкого распространения. Это может означать, что операторы имели доступ к другим текущим операциям наблюдения.

После того, как была раскрыта запятнанная утечка, российские государственные СМИ и другие СМИ сообщили, что документ свидетельствует о поддерживаемом ЦРУ заговоре с целью начать «цветную революцию» в России. 1 Зараженная утечка была также сообщена как свидетельство того, что сообщения о коррупции в ближайшем окружении Путина представляли собой часть преднамеренной кампании дезинформации от имени иностранных интересов.

Время и суть заражения совпадают с сообщениями о опасениях Путина и его ближайших соратников, что разоблачение их богатства и его источников может спровоцировать протесты и восстания в России, подобные тем, которые возглавлял Навальный в последние месяцы и годы.

Испорченные утечки создают сложные проблемы для жертв нарушений, а также представляют собой мощный и опасный метод дезинформации., часть 1, , более подробно описывает заражение утечками, а , часть 4: обсуждение, предоставляет анализ рисков, связанных с этой тактикой.

Сокращение Пандоры: появляются важные цели

При исследовании подозрительных сообщений, отправленных Satter, мы определили, что Tiny.cc, служба сокращения ссылок, используемая операторами для фишинговых учетных данных, обладает предсказуемыми функциями, которые позволяют нам обнаруживать некоторые другие ссылки, которые, вероятно, используются теми же операторами.Мы разработали методику обнаружения некоторых из этих ссылок и в конечном итоге собрали 223 вредоносных ссылки, представляющих 218 уникальных целей. 2 Нам удалось идентифицировать настоящие личности примерно 85% целей. Из набора, который мы определили, мы нашли цели как минимум из 39 стран.

Одна нить, которая связывает цели, заключается в том, что их профессиональная деятельность связывает их с проблемами, к которым правительство России проявляет интерес. В некоторых случаях жертвами становятся россияне, начиная от бывшего премьер-министра и заканчивая журналистами, расследующими коррупцию, и политическими активистами.Многие другие объекты находятся в добывающих отраслях, размещены в них или задействованы в них в странах и регионах, в которых российское правительство имеет экономический и стратегический интерес, например, в бывших советских республиках. Третьи, вероятно, будут работать над проблемами по другую сторону стола переговоров от России, будь то в рамках операций Организации Объединенных Наций, НАТО или государственной службы. Возможно, неудивительно, что одной из самых больших групп целей являются высокопоставленные военные и государственные служащие, а также выборные должностные лица в Украине.

Рис. 1. Карта, показывающая страны, с которыми связаны цели фишинг-кампании [щелкните, чтобы увидеть изображение высокого разрешения]. В других случаях, например, жена военного атташе, люди, кажется, становятся целью из-за их близости к особо важным целям. . В других случаях мы определили большое количество людей, которые, по-видимому, стали мишенью, потому что они получили поддержку в форме стипендии от конкретного грантодателя из США.

Некоторые известные целевые категории включают:

- Политики, государственные служащие и государственные служащие из Афганистана, Армении, Австрии, Камбоджи, Египта, Грузии, Казахстана, Кыргызстана, Латвии, Перу, России, Словакии, Словении, Судана, Таиланда, Турции, Украины, Узбекистана и Вьетнама

- Дипломатический персонал из многочисленных посольств, до уровня послов включительно, а также члены их семей

- Члены гражданского общества, включая очень известных критиков президента России, а также журналистов и ученых

- Руководящие работники нефтегазовой, горнодобывающей и финансовой отраслей бывшего Советского Союза

- Должностные лица Организации Объединенных Наций

- Военнослужащие из Албании, Армении, Азербайджана, Грузии, Греции, Латвии, Черногории, Мозамбика, Пакистана, Саудовской Аравии, Швеции, Турции, Украины и США, а также официальные лица НАТО